| 导读 | Meltdown和Spectre它们影响到我们所有人,所以我们为Linux用户编写了一个简单的教程,看看他们的PC是否受到保护,免受Meltdown和Spectre安全漏洞的影响。 |

本月早些时候公开透露,Meltdown和Spectre是两个安全漏洞的名称,这些漏洞影响了Intel,AMD和ARM现代处理器所支持的数十亿设备。它们允许非特权的攻击者使用本地安装的应用程序或简单的Web脚本从内存中窃取包括内核内存在内的敏感信息,如密码或加密密钥。

几个月来,业界一直在努力修补这些影响CPU在过去二十年中所造成的严重漏洞,但是,尽管许多供应商仍在更新他们的软件和操作系统,而不是Meltdown和Spectre,但我们仍然没有负责发现这些硬件漏洞的安全研究人员之一说:“Specter将会影响我们好多年”。

在过去两周里,Ubuntu,Debian,Arch Linux,openSUSE,Linux Mint,Fedora,Red Hat,CentOS,CoreOS和许多其他流行的GNU/Linux发行版发布了内核和软件更新,以缓解Meltdown和恶意攻击。英特尔和AMD还推动了微码固件更新,以部分保护用户免受比Meltdown困难的Spectre漏洞的困扰。

开发人员StéphaneLesimple为Linux系统创建了一个非常有用的Spectre和Meltdown漏洞/缓解检查器,他在GitHub上免费发布。任何人都可以下载它来检查他们最喜欢的GNU/Linux发行版是否受到保护,以防止Meltdown和Spectre错误。您现在可以从https://github.com/speed47/spectre-meltdown-checker/releases最新版本的工具。

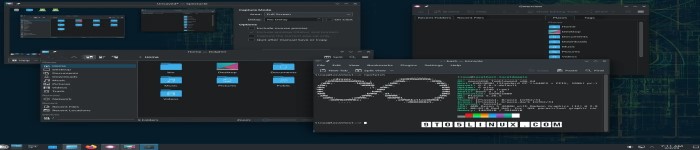

将存档保存在您的主文件夹中并解压缩。打开终端并导航到解压缩文件的位置。在那里,以root用户身份运行sh ./spectre-meltdown-checker.sh命令(见本文上面截图),以查看您的计算机是否受到保护,以防止Meltdown和Spectre攻击。使用起来相当简单,并且不需要用户输入任何信息。它会立即列出必要的信息。

如果您发现您的Linux计算机易受这两种Spectre攻击的影响,请确保为您的Intel或AMD CPU安装微码固件,并且使用通过retpoline选项编译的内核以及支持retpoline的编译器。检查你的操作系统供应商,看他们是否有这样的内核包可用于你的发行版。

到目前为止,绝大多数发行版都应该针对Meltdown漏洞进行修补,但是由于Specter是要修复的硬件,因此在未来几天内将会发布内核更新和微码固件修补程序,因此请确保您的计算机保持最新一直。如果你愿意,Make是一种日常习惯,但是一旦有新的软件更新,就尽快安装。

原文来自:http://www.linuxidc.com/Linux/2018-01/150299.htm

本文地址:https://www.linuxprobe.com/check-your-linux.html编辑:张@宇,审核员:逄增宝

本文原创地址:https://www.linuxprobe.com/check-your-linux.html编辑:黑曜羽,审核员:暂无