| 导读 | Canonical今天发布了针对所有受支持的Ubuntu版本的新的主要Linux内核安全更新,以修复安全研究人员最近发现的各种漏洞。 |

现在可用于Ubuntu 18.04 LTS(Bionic Beaver),Ubuntu 16.04 LTS(Xenial Xerus)和Ubuntu 14.04 LTS(Trusty Tahr)操作系统系列,新的Linux内核安全补丁解决了影响Linux 4.15的总共11个漏洞, 4.4和3.13上述Ubuntu版本及其衍生产品的内核。

在这些修复中,我们可以注意到Jann Horn在Linux内核的vmacache子系统中发现的释放后使用漏洞 (CVE-2018-17182),它可能允许本地攻击者使系统崩溃,以及基于堆栈的缓冲区溢出(iSCSI目标实现中的 (CVE-2018-14633),它允许远程攻击者使系统崩溃。

安全补丁还解决了Linux内核的半虚拟化实现中的一个错误 (CVE-2018-15594),该错误可能会降低Parater虚拟客户的Spectre v2缓解效率,以及可能允许攻击者使用的spectre_v2_select_mitigation漏洞 (CVE-2018-15572)揭露敏感信息。

其他修复包括Linux内核的KVM实施中的漏洞(CVE-2018-10853),它允许来宾VM中的非特权用户升级其在guest虚拟机中的权限,以及内存泄漏(CVE-2018-6554)和使用 - Linux内核的IRDA子系统中的use-after-free漏洞 (CVE-2018-6555)。

仅针对Ubuntu 16.04 LTS(Xenial Xerus)系统,安全补丁修复了Linux内核的OCFS2文件系统实现中的NULL指针解除引用 (CVE-2017-18216) ,原始MIDI驱动程序中的竞争条件(CVE-2018-10902)和YUREX USB设备驱动程序中的漏洞 (CVE-2018-16276)。

该安全补丁仅针对Ubuntu 1404 LTS(Trusty Tahr)系统,修复了在加载可运行的可执行文件时在Linux内核中发现的整数溢出漏洞(CVE-2018-14634),这可能允许本地攻击者获得管理权限。

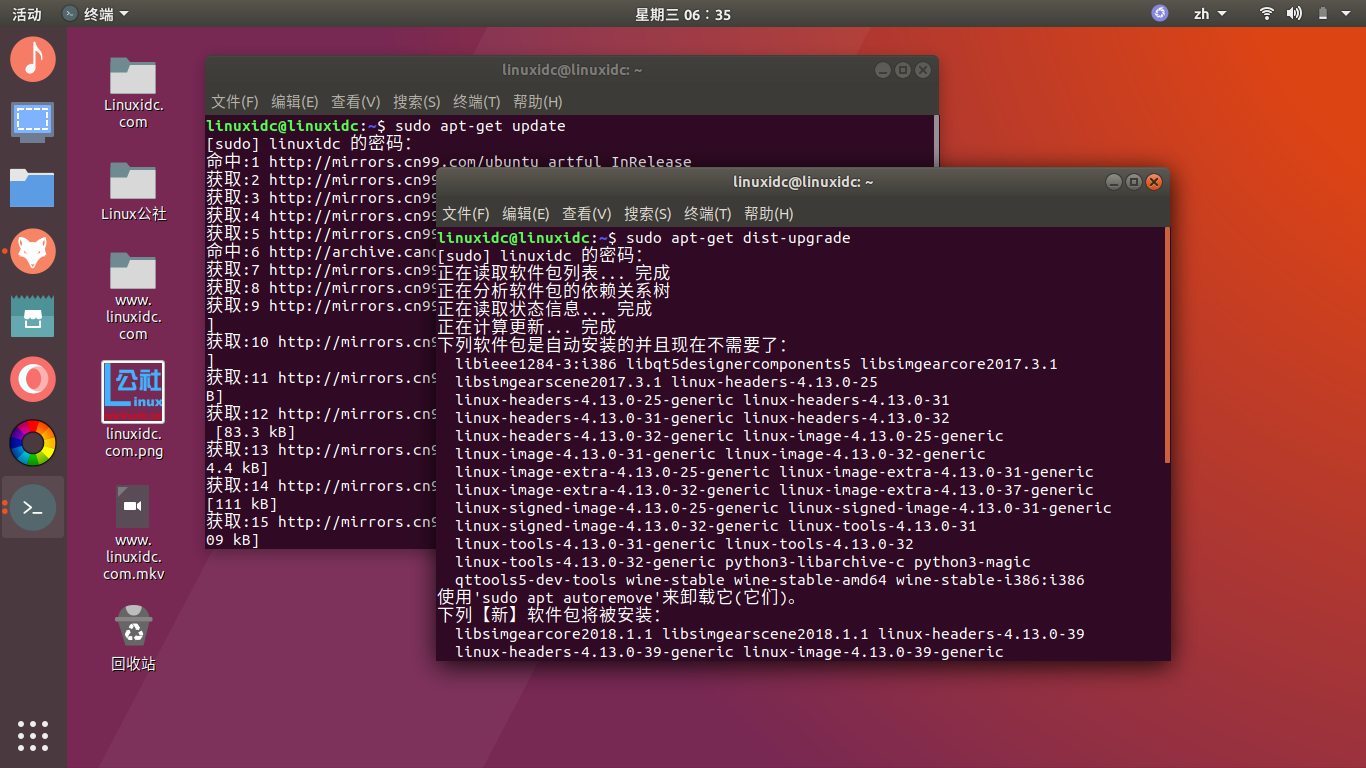

Canonical敦促所有Ubuntu用户立即更新他们的安装到新的内核版本,对于Ubuntu 18.04 LTS是linux-image 4.15.0-36.39,对于Ubuntu 16.04 LTS是linux-image 4.4.0-137.163,linux-image 3.13.0 Ubuntu 14.04 LTS为-160.210,Ubuntu 16.04.5 HWE为linux-image 4.15.0-36.39~16.04.1,Ubuntu 14.04.5 HWE为linux-image 4.4.0-137.163~14.04.1。

Ubuntu 12.04 ESM用户还应该将他们的系统更新为来自Ubuntu 14.04 LTS的linux-image 3.13.0-160.210~precision1 HWE内核。更新的Linux内核也可用于Ubuntu 18.04 LTS和Ubuntu 16.04 LTS上的Raspberry Pi 2,AWS系统,GCP系统,云环境,Snapdragon处理器和OEM处理器。请尽快更新您的安装!

原文来自:https://www.linuxidc.com/Linux/2018-10/154566.htm

本文地址:https://www.linuxprobe.com/canonical-ubuntu-linux.html编辑:黑曜羽,审核员:逄增宝

Linux命令大全:https://www.linuxcool.com/

Linux系统大全:https://www.linuxdown.com/

红帽认证RHCE考试心得:https://www.rhce.net/