| 导读 | 微软近日发布了一份报告,详细说明了对IT管理解决方案公司SolarWinds进行攻击的威胁参与者的活动和方法,包括其恶意软件传递方法,反取证行为和操作安全性(OPSEC)。 |

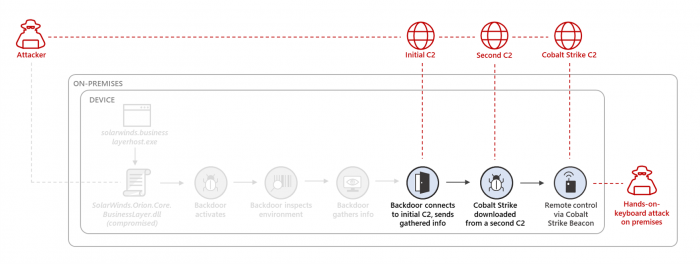

某些人认为是俄罗斯赞助的攻击者,在2019年破坏了SolarWinds的系统,并使用一种名为Sundrop的恶意软件在Sun公司的Orion产品中插入了被追踪为Sunburst的后门。Sunburst已交付给成千上万的组织,但是使攻击者产生兴趣的几百名受害者收到了其他几款恶意软件,其许多系统都使用了手动键盘技术而受到威胁。在这些受害者的情况下,黑客使用了名为Teardrop和Raindrop的装载机来运送Cobalt Strike有效载荷。

微软在最新的SolarWinds攻击报告中(作为Solorigate进行了跟踪),解释了攻击者如何从Sunburst恶意软件转移到Cobalt Strike加载程序,以及他们如何使组件尽可能地分开以避免被检测到。微软说:“我们从Microsoft 365 Defender数据的狩猎练习中发现的信息进一步证实了攻击者的高水平技能以及为避免发现而进行的详尽计划。”,微软强调了黑客使用的一些更有趣的OPSEC和反取证方法。一种技术涉及确保每台受感染的计算机具有唯一的指示符,例如不同的Cobalt Strike DLL植入,文件夹和文件名,C&C域和IP,HTTP请求,文件元数据和启动的进程。微软指出:“为每台受感染的计算机应用这种级别的排列是一项令人难以置信的努力,通常是其他对手所看不到的,并且可以防止完全识别网络中的所有受感染资产或在受害者之间有效共享威胁情报。”

攻击者还重命名了他们的工具,并将其放置在文件夹中,以使其看起来尽可能合法。Microsoft列出的其他操作和活动包括以下内容:在进行密集且持续的动手键盘活动之前,攻击者需要使用AUDITPOL禁用事件日志记录,然后再重新启用它。以类似的方式,在运行嘈杂的网络枚举活动(例如重复的NSLOOKUP或LDAP查询)之前,攻击者精心准备了特殊的防火墙规则,以最大程度地减少某些协议的传出数据包。在完成网络侦察之后,还有条不紊地删除了防火墙规则。未经准备,就永远不会进行横向运动。为了增加其活动未被检测到的可能性,攻击者首先枚举了在目标主机上运行的远程进程和服务,并决定仅在禁用某些安全服务之后才横向移动。

我们相信,攻击者使用时间戳记来更改工件的时间戳记,并且还利用专业的擦除程序和工具来复杂化从受影响环境中查找和恢复DLL植入物的过程。虽然在MITER ATT&CK框架中已经记录了攻击者利用的许多战术,技术和程序(TTP),但微软表示正在与MITER合作,以确保将在这些攻击中观察到的新技术也添加到该框架中。

网络安全公司和研究人员继续分析SolarWinds黑客的活动。FireEye本周发布了一份白皮书,详细介绍了SolarWinds黑客针对Microsoft 365环境使用的TTP。

网络安全公司Malwarebytes本周透露,SolarWinds黑客也将其作为目标-不是通过SolarWinds软件,而是通过滥用具有对Microsoft 365和Azure环境的特权访问的应用程序。

原文来自:http://www.fangyuba.com/news/broadcast/1721.htm

本文地址:https://www.linuxprobe.com/hackers-opsec-solarwinds.html编辑:薛鹏旭,审核员:清蒸github

Linux命令大全:https://www.linuxcool.com/

Linux系统大全:https://www.linuxdown.com/

红帽认证RHCE考试心得:https://www.rhce.net/