| 导读 | 近日,ZDI 发布安全公告称, Pwn2Own 2020 黑客大赛上被用于在 Ubuntu Desktop上将权限提升至 root 的 Linux 内核漏洞已修复。 |

RedRocket CTF 团队研究员 Manred Paul 因发现针对 Ubuntu Desktop 的本地提权 exploit 而赢得3万美元的奖励。他使用 Linux 内核中一个不正确的输入验证漏洞将权限提升至 root。

具体而言,32位操作的 bpf 验证程序中存在该缺陷,是从如下 commit 中引入的:

581738a681b6 ("bpf: Provide better register bounds after jmp32 instructions")

结果导致寄存器范围计算不当,从而引发界外读取和写入。该问题影响内核版本5.5并且被向后移植到5.4稳定版本中。

ZDI 发布安全公告指出,“这个缺陷是因为 eBPF 程序的处理不当造成的。在执行用户提供的 eBPF 程序之前并未执行正确验证,从而导致问题产生。攻击者能够利用该漏洞提升权限并在内核上下文中执行代码。”

该漏洞被评为“高危”级别,编号为 CVE-2020-8835。Linux 内核开发人员已修复该漏洞,Ubuntu 已发布更新和缓解措施。

Red Hat 表示,Enterprise Linux 5、6、7、8版本以及 Red Hat Enterprise MRG 2 并不受影响,因为它们使用的内核版本并未向后移植引入该缺陷的commit。而 Fodora 受影响。Red Hat 还指出,利用该弱点可造成内核崩溃,从而引发拒绝服务条件。

Debian 声称,只有当前的测试版本 Bullseye 受该漏洞影响。

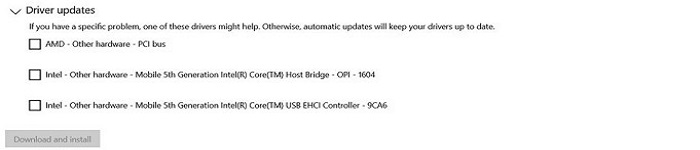

缓解措施是将 kernel.unprivileged_bpf_disabled sysctl 设为1:

$ sudo sysctl kernel.unprivileged_bpf_disabled=1 $ echo kernel.unprivileged_bpf_disabled=1 | \ sudo tee /etc/sysctl.d/90-CVE-2020-8835.conf

本文地址:https://www.linuxprobe.com/pwn2own-inux-kernel.html编辑:薛鹏旭,审核员:清蒸github

Linux命令大全:https://www.linuxcool.com/

Linux系统大全:https://www.linuxdown.com/

红帽认证RHCE考试心得:https://www.rhce.net/