| 导读 | Canonical今天为运行Linux内核5.19的Ubuntu 22.10和Ubuntu 22.04 LTS系统,以及运行Linux内核5.15 LTS的Ubuntu 22.04 LTS和Ubuntu 20.04 LTS系统发布了新的Linux内核安全更新,以解决可能导致本地权限升级的两个安全漏洞。 |

在这个新的Ubuntu内核更新中修补的第一个漏洞是CVE-2023-1829,这是一个在流量控制指数(TCINDEX)实现中发现的漏洞,可能允许本地攻击者将其权限提升到root。Canonical指出,为了真正修复这个缺陷,他们不得不删除内核对TCINDEX分类器的支持。

“tcindex_delete函数在删除底层结构时,在完美哈希的情况下没有正确地停用过滤器,这可能会导致后来重复释放结构,”安全公告中写道。

影响上述Ubuntu版本的第二个本地权限升级漏洞是CVE-2023-0386,这是OverlayFS文件系统实现中发现的一个缺陷,可能允许本地攻击者在易受攻击的系统上升级其权限。

“在Linux内核的OverlayFS子系统中,在用户如何将一个有能力的文件从nosuid挂载复制到另一个挂载中,发现了未经授权的访问执行setuid文件的能力,”安全公告中写道。

Canonical敦促所有Ubuntu 22.10、Ubuntu 22.04 LTS和Ubuntu 20.04 LTS用户尽快将他们的安装更新到新的内核版本(Ubuntu 22.10的linux-image 5.19.0-41.42。10,linux-image 5.19.0-41.42~22.04.1用于使用Linux 5.19 HWE的Ubuntu 22.04 LTS,linux-image 5.15.0.71.69用于Ubuntu 22.04 LTS,以及linux-image 5.15.0-71.78~20.04.1用于使用Linux 5.15 HWE的Ubuntu 20.04 LTS)。

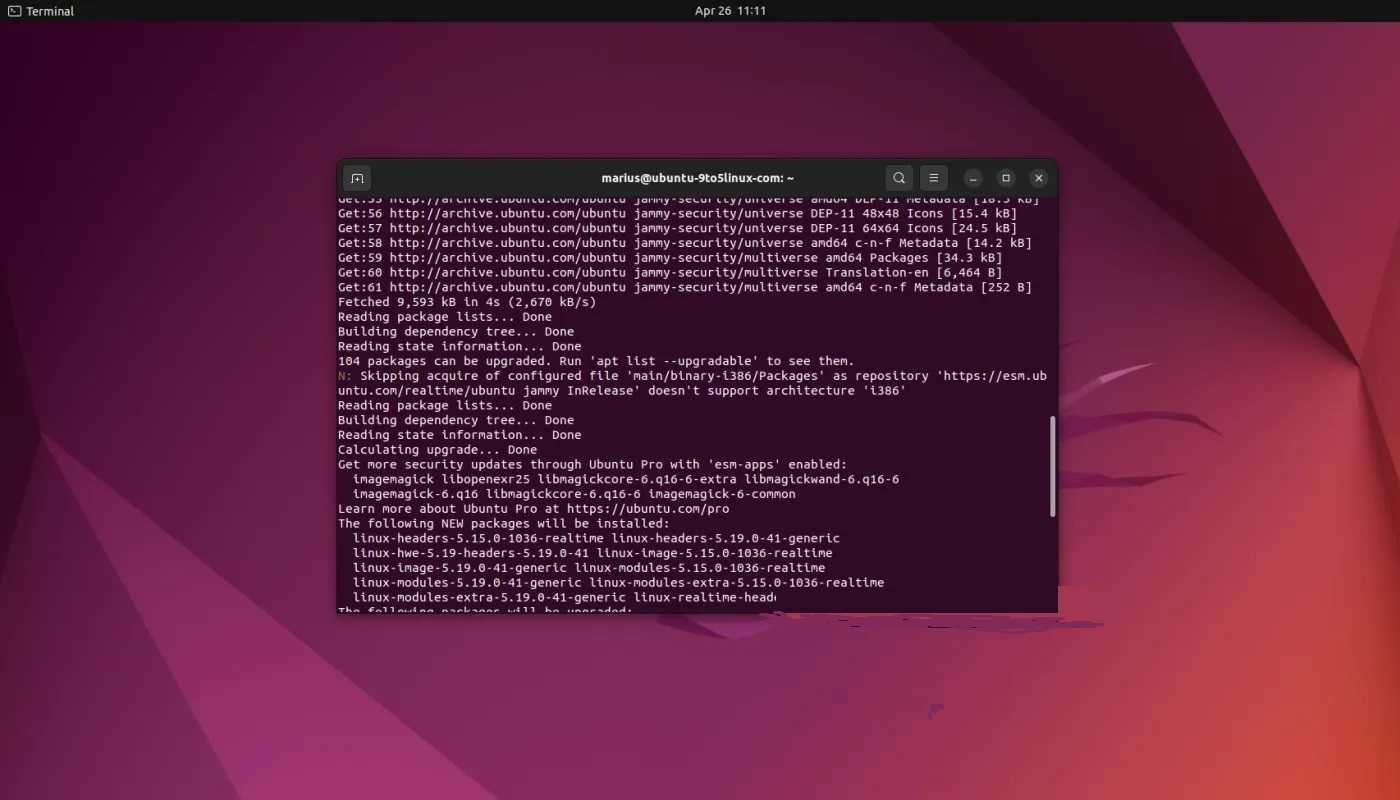

要更新你的安装,在终端应用或虚拟控制台中运行sudo apt update && sudo apt full-upgrade命令。请记住,在应用新的内核版本后要重新启动你的安装,如果你手动卸载了标准的内核元包(如linux-generic),也要重建和重新安装你可能已经安装的任何第三方内核模块。

原文来自:http://www.linuxeden.com/a/120235

本文地址:https://www.linuxprobe.com/canonical-ubuntu-overlayfs.html编辑:倪家兴,审核员:清蒸github

Linux命令大全:https://www.linuxcool.com/

Linux系统大全:https://www.linuxdown.com/

红帽认证RHCE考试心得:https://www.rhce.net/