| 导读 | 微软的 365 Defender 研究小组发出警告称,至少从 2020 年 5 月开始,一个持续的恶意软件活动就一直在积极地大规模分发一种进化的浏览器修改器恶意软件。在 8 月份的活动高峰期,其每天可在超过 3 万台设备上检测到该威胁。 |

不过微软方面认为,实际上受到感染的用户数量要多得多。研究人员表示,在 2020 年 5 月至 9 月期间,他们曾在全球范围内观察到例如"数十万 "的 Adrozek 检测。

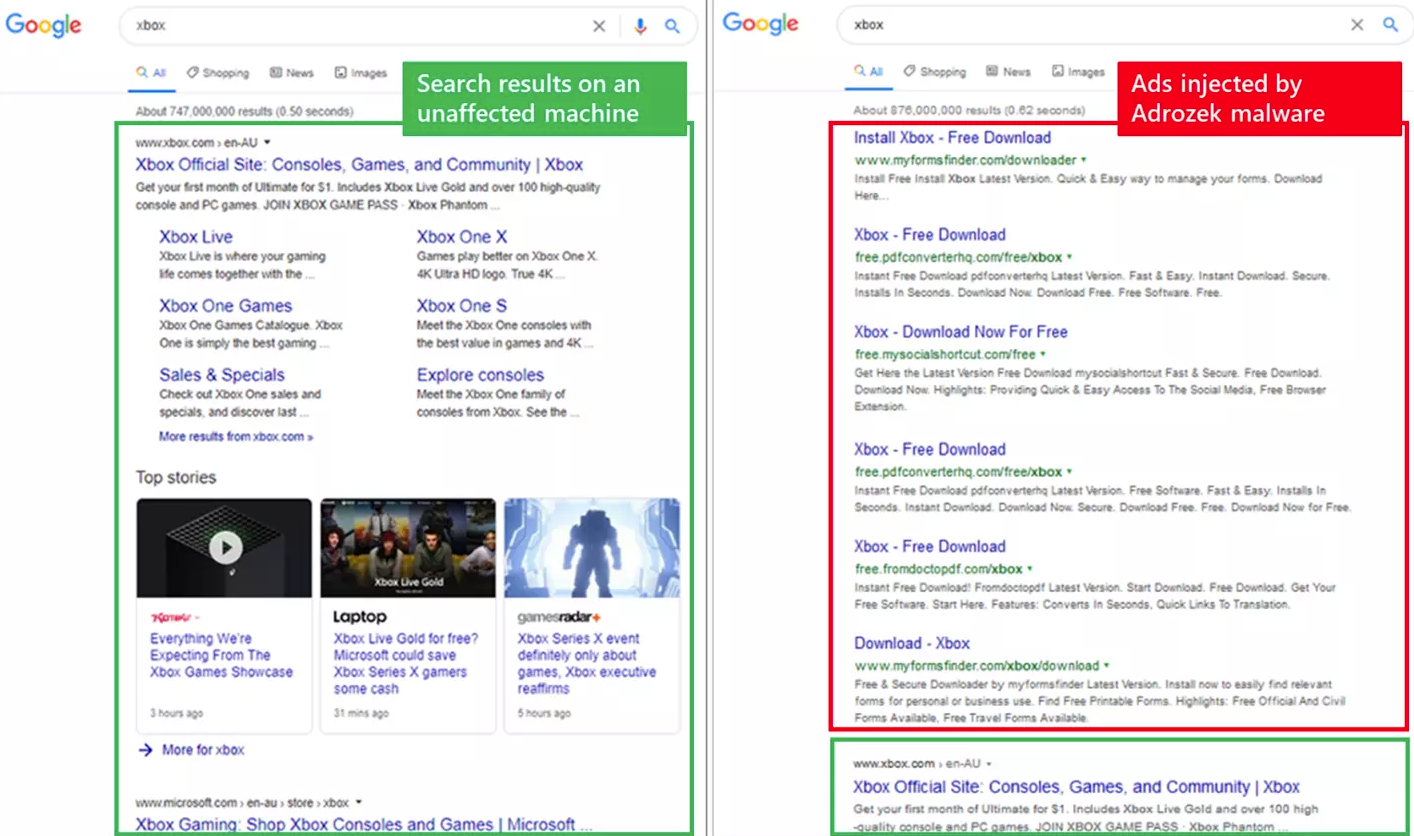

该恶意软件名为 “Adrozek”,通过 drive-by 下载方式安装到设备上。旨在将广告注入搜索引擎结果页面,可影响微软 Edge、谷歌 Chrome、Yandex 和 Mozilla Firefox 等多个浏览器。

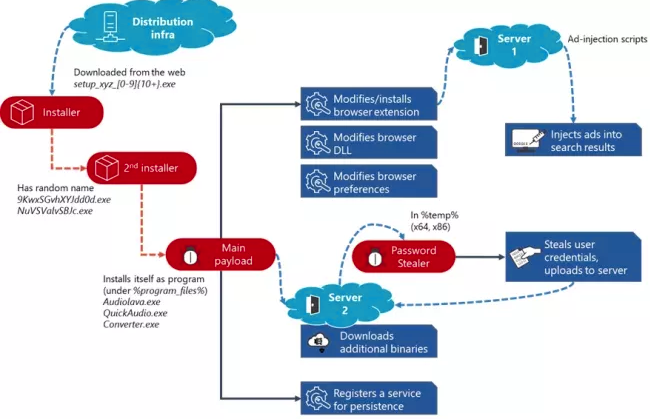

Adrozek 攻击链

如果没有被检测到和阻止,Adrozek 会添加浏览器扩展,修改每个目标浏览器的特定 DLL,并更改浏览器设置,在网页中插入额外的、未经授权的广告,通常是在搜索引擎的合法广告之上。预期效果是让用户在搜索某些关键词时,无意中点击这些恶意软件插入的广告,从而进入关联网页。攻击者通过联盟广告计划赚取利润,联盟广告计划按转到赞助的关联网页的流量支付费用。

值得注意的是,在 Firefox 上,Adrozek 还包含一个辅助功能,该功能可从浏览器中提取凭证并将数据上传到攻击者的服务器。此外,该恶意软件还能保持持久性,并渗入网站凭证,使受影响的设备面临更多风险。

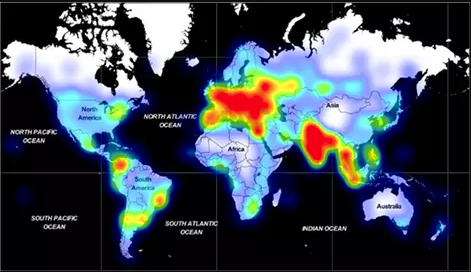

微软方面称,攻击者的意图在于尽可能多地接触互联网用户。其研究表明,受该恶意软件影响最集中的地方似乎是在欧洲、其次是南亚和东南亚。

微软指出,Adrozek 的操作非常复杂,尤其是在其分发基础架构方面。自 2020 年 5 月以来,他们跟踪了 159 个托管 Adrozek 安装程序的域。每个域平均托管 17,300 个动态生成的 URL,每个 URL 托管了 15,300 个以上动态生成的 Adrozek 安装程序。

“虽然许多域名托管了数万个 URL,但有些域名却拥有超过 10 万个 URL,其中一个域名甚至托管了近 25 万个 URL。这种大规模的基础设施反映了攻击者保持这一活动的决心。”

“分发基础架构也是非常动态的。有些域名只运行了一天,而其他域名的活跃时间更长,最长可达 120 天。”

总而言之,由于其大量使用多态性来不断轮换其恶意软件有效载荷和分发基础架构,微软预计 Adrozek 行动将在未来几个月内进一步增长。该公司建议已被 Adrozek 感染的用户重新安装其浏览器。

原文来自:https://netsecurity.51cto.com/art/202012/634746.htm

本文地址:https://www.linuxprobe.com/firefox-chrome-edge.html编辑:xiangping wu,审核员:清蒸github

Linux命令大全:https://www.linuxcool.com/

Linux系统大全:https://www.linuxdown.com/

红帽认证RHCE考试心得:https://www.rhce.net/