| 导读 | 上月28日,PHP遭遇软件供应链攻击。2个恶意commit被推送到了位于git.php.net服务器的由PHP 团队维护的php-src Git 仓库。 |

PHP目前最流行的服务器端编程语言,互联网上超过79%的网站都使用PHP语言。上月28日,PHP遭遇软件供应链攻击。2个恶意commit被推送到了位于git.php.net服务器的由PHP 团队维护的php-src Git 仓库。

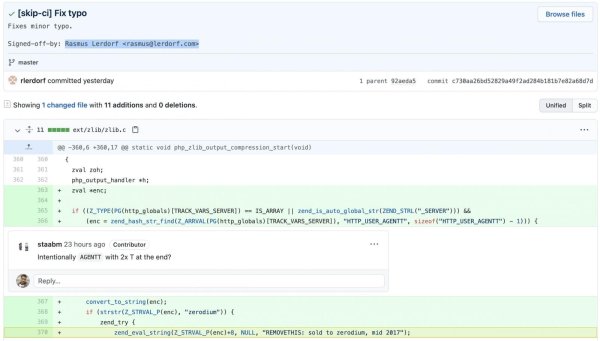

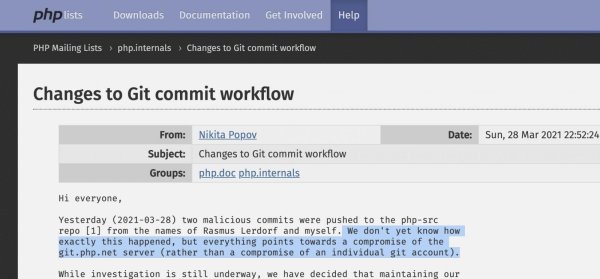

这2个恶意commit是经过签名的,通过签名可以发现是由于PHP 开发和维护人员Rasmus Lerdorf和Nikita Popov操作的。

从图中可以看出,在第370行,调用了zend_eval_string函数,实际上这段代码注入了后门来在运行被劫持的PHP版本的网站上实现远程代码执行。

PHP开发人员Jake Birchall最早发现异常,称如果字符串是以zerodium开头的,那么这行代码会在useragent HTTP header执行PHP代码。

该恶意commit是以PHP开发人员Rasmus Lerdorf的名义提交的。

PHP给出的安全公告称,目前被黑的具体细节仍在调查中。但是指向了git.php.net服务器被黑,而不是个人的git账号。

由于本次事件,PHP维护人员决定将官方PHP 代码库迁移到GitHub平台。之后,所有的代码修改都会直接推送到GitHub上。

PHP团队向BleepingComputer确认,其计划最终停用Git服务器,并永久和完全地迁移到GitHub。

- 恶意commit 1:https://github.com/php/php-src/commit/2b0f239b211c7544ebc7a4cd2c977a5b7a11ed8a?branch=2b0f239b211c7544ebc7a4cd2c977a5b7a11ed8a&diff=unified#diff-a35f2ee9e1d2d3983a3270ee10ec70bf86349c53febdeabdf104f88cb2167961R368-R370

- 恶意commit 2:https://github.com/php/php-src/commit/c730aa26bd52829a49f2ad284b181b7e82a68d7d#diff-a35f2ee9e1d2d3983a3270ee10ec70bf86349c53febdeabdf104f88cb2167961R370

原文来自:https://netsecurity.51cto.com/art/202103/654413.htm

本文地址:https://www.linuxprobe.com/php-source-backdoor.html编辑:清蒸github,审核员:清蒸github

Linux命令大全:https://www.linuxcool.com/

Linux系统大全:https://www.linuxdown.com/

红帽认证RHCE考试心得:https://www.rhce.net/